Context

This challenge is made of 3 parts. Here is the first one:

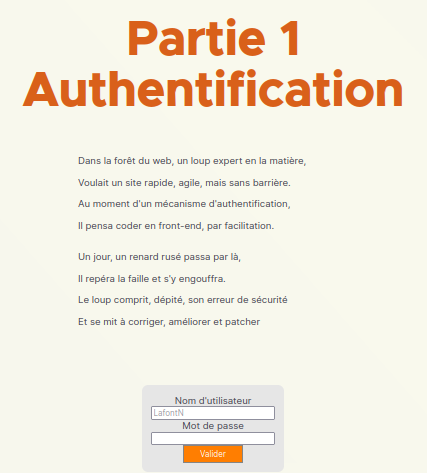

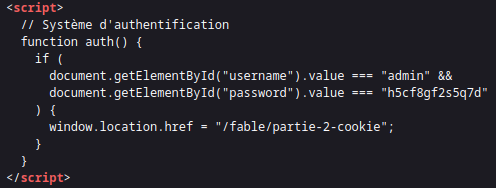

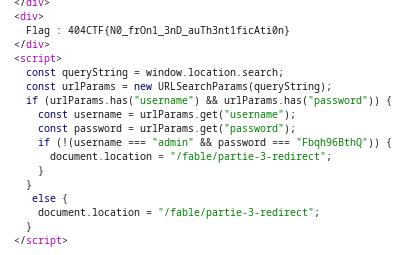

Le texte nous indique que l’authentification est géré en front-end (côté client). En regardant le code source de la page, on peut observer le mécanisme d’authentication:

On obtient le username “admin” et le mot de passe “h5cf8gf2s5q7d”.

On est redirigé vers la 2ème partie du challenge:

Le texte mentionne les cookies et le fait que l’authentification est faite en front-end.

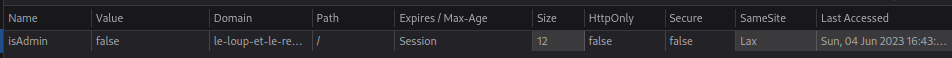

Parmi les cookies se trouve un cookie isAdmin:

On change la valeur du cookie isAdmin à true et on recharge la page.

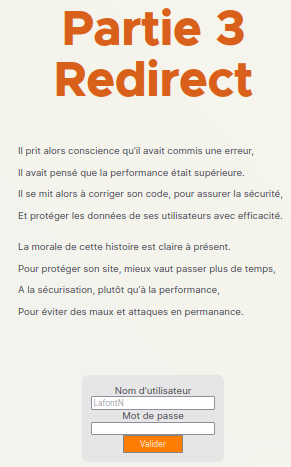

On est redirigé vers la 3ème partie du challenge:

En voyant le titre Redirect, j’ai pensé que la vulnérabilité était du type Execute After Redirect (EAR)

I intercepted the response with burpsuite.

The page is executed then we get redirected so we are able to read sensitive content.

I hope you understood this writeup 😊